Os pesquisadores da ESET descobriram uma variante Linux do malware KillDisk, que foi usado para atacar à infraestrutura crítica da Ucrânia no final de 2015, além de outros alvos do setor financeiro do país em dezembro de 2016. Esta nova variante torna as máquinas Linux sem a possibilidade de inicialização, depois de criptografar arquivos, e solicita um resgate de 250 mil dólares. No entanto, mesmo que as vítimas paguem o valor pretendido, a possibilidade de que os atacantes descriptografem os arquivos é muito pequena.

KillDisk: de excluir a criptografar

O KillDisk é um malware destrutivo que ganhou notoriedade como componente nos ataques bem sucedidos realizados pelo grupo BlackEnergy contra a rede elétrica ucraniana em dezembro de 2015, e contra uma das principais agências de notícias do país em novembro do mesmo ano. No entanto, recentemente, detectamos ataques de sabotagem cibernética utilizando KillDisk contra diferentes alvos dentro do setor financeiro ucraniano, planejados para o dia 06 de dezembro de 2016. Naquela época, um grupo denominado TeleBots utilizou um conjunto de diferentes ferramentas, abusando do popular serviço de mensagens Telegram.

As campanhas de ataque continuaram durante todo o mês de dezembro, sendo dirigidas a diversos alvos no setor de transporte marítimo na Ucrânia. O conjunto de ferramentas de ataque também evoluiu, pois os cibercriminosos agora usam backdoors de Meterpreter e a comunicação com o C&C já não viaja por meio da API do Telegram.

Apesar das variantes do KillDisk, utilizadas no dia 06 de dezembro, terem sido bastante artísticas e mostrarem uma tela que fazia referência a popular série Mr. Robot, recentes variantes adicionaram um recurso mais sinistro: o ransomware que criptografa arquivos. A mensagem de resgate começa com um provocativo “sentimos muito...” e solicita que a vítima pague um resgate excepcionalmente alto em troca dos arquivos criptografados: 222 bictoins, o equivalente a US$250 mil (no momento de produção deste post).

Essas recentes variantes do ransomware do KillDisk não são apenas direcionados a sistemas Windows, como também às máquinas com Linux, o que não é algo que vemos todos os dias. Isso pode incluir não apenas equipamentos com Linux, como também servidores, amplificando o potencial de dano.

As variantes do Windows, detectadas pela ESET como Win32/KillDisk.NBK e Win32/KillDisk.NBL, criptografa arquivos com AES (chave de 256 bits de longitude gerada usando CryptGenRandom) e a chave simétrica AES, em seguida, é criptografada usando RSA de 1024 bits. Para não criptografar os arquivos duas vezes, o malware adiciona o seguinte marcador ao final de cada arquivo criptografado: DoN0t0uch7h!$CrYpteDfilE.

Tanto no Windows como no Linux, a mensagem de resgate é a mesma, incluindo 222 BTC, o endereço Bitcoin e o email de contato.

Análise técnica do Linux/KillDisk.A

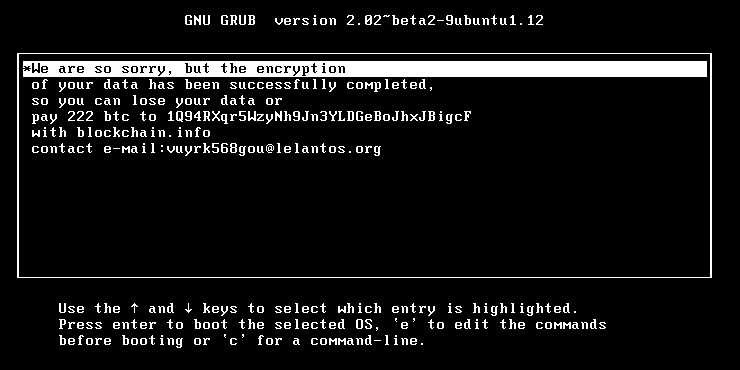

Apesar dos detalhes de extorsão serem idênticos para as duas plataformas, a implementação técnica é, obviamente, diferente. A mensagem de resgate é exibida de forma incomum, dentro do gestor de inicialização GRUB (GNU GRand Unified Bootloader), comumente usado para iniciar um, dois ou mais sistemas operacionais instalados em um mesmo equipamento. Quando o malware é executado, as entradas desse do GRUB são substituídas para exibir o texto de resgate.

A rotina de criptografia principal atravessa recursivamente percorre as seguintes pastas dentro do diretório root até 17 subdiretórios em profundidade:

/boot

/bin

/sbin

/lib/security

/lib64/security

/usr/local/etc

/etc

/mnt

/share

/media

/home

/usr

/tmp

/opt

/var

/root

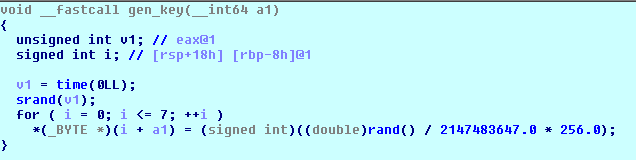

Os arquivos são criptografados usando Triple DES aplicado a blocos de arquivos de 4096 bytes. Cada arquivo é criptografado usando um conjunto de chaves de 64 bits.

Após uma reinicialização, o sistema afetado não poderá ser inicializado.

É importante observar que pagar o resgate exigido pela recuperação da informação é um desperdício de tempo e dinheiro. As chaves de criptografia geradas no host afetado não são salvas localmente, nem enviadas para um servidor de C&C.

Queremos enfatizar que os cibercriminosos por trás dessa variante do KillDisk não podem fornecer as chaves de descriptografia para recuperar os arquivos, mesmo que as vítimas paguem o alto valor exigido.

Além disso, os investigadores da ESET notaram uma falha na criptografia utilizada na versão para Linux do ransomware, que torna possível (embora seja difícil) a recuperação dos arquivos. Vale destacar que isso não se aplica à versão para Windows.

Conclusão: por que ransomware?

Ao monitorar os ciberataques do BlackEnergy e TeleBots, observamos uma interessante evolução do simples, mas destrutivo, componente KillDisk. Ao longo dos anos temos detectado campanhas de ataques contra muitos alvos em diferentes segmentos, incluindo instituições estatais e infraestrutura crítica, muitas delas não relacionados.

O grupo (ou grupos) de atacantes por trás dessas operações tem mostrado interesse em várias plataformas, seja um PC Windows controlando sistemas SCADA/ICS ou estações de trabalho em uma agência de mídia. Com esta última expansão, os atacantes podem usar KillDisk para destruir arquivos em sistemas Linux. No entanto, os laços entre os orquestradores desses ataques permanecem obscuros e puramente circunstanciais.

A recente inclusão da funcionalidade de ransomware parece um pouco incomum, considerando que os ataques anteriores eram operações de espionagem e sabotagem cibernética. Tendo em conta que o alto valor do resgate (ao redor de US$ 250 mil), resultou na menor probabilidade de que as vítimas pagariam, além do fato de que os atacantes não implementaram uma maneira eficiente de decriptografar os arquivos, essa não parece ser uma verdadeira campanha de ransomware. Seja qual for a verdadeira explicação, nosso conselho continua sendo o mesmo: se você se tornar uma vítima de ransomware, não pague, já que não há garantia de obter seus dados de volta. A única maneira segura de lidar com essa ameaça é a prevenção: conscientizar-se, mantendo seus sistemas atualizados, usando uma adequada solução de segurança, mantendo backups e testando a capacidade de restauração.

Para mais informações sobre como estar protegido contra ransomware, leia estas 11 dicas.

Indicadores de sistemas comprometidos (IoC)

Hashes SHA1

Trojan Win32/KillDisk.NBK e trojan Win32/KillDisk.NBL:

2379A29B4C137AFB7C0FD80A58020F5E09716437

25074A17F5544B6F70BA3E66AB9B08ADF2702D41

95FC35948E0CE9171DFB0E972ADD2B5D03DC6938

B2E566C3CE8DA3C6D9B4DC2811D5D08729DC2900

84A2959B0AB36E1F4E3ABD61F378DC554684C9FC

92FE49F6A758492363215A58D62DF701AFB63F66

26633A02C56EA0DF49D35AA98F0FB538335F071C

Trojan Linux/KillDisk.A:

8F43BDF6C2F926C160A65CBCDD4C4738A3745C0C

Mensagem de resgate:

We are so sorry, but the encryption

of your data has been successfully completed,

so you can lose your data or

pay 222 btc to 1Q94RXqr5WzyNh9Jn3YLDGeBoJhxJBigcF

with blockchain.info

contact e-mail:vuyrk568gou@lelantos.org