Hoje, lançamos um white paper sobre o RTM, que está disponível em inglês. Se trata de um grupo cibercriminoso que visado às empresas na Rússia e países vizinhos, usando pequenas campanhas direcionadas. O grupo, ativo pelo menos desde 2015, usa um malware escrito em Delphi para espiar suas vítimas de várias maneiras, como o monitoramento do que é digitado no teclado e cartões inteligentes inseridos no sistema.

O grupo tem a habilidade de carregar arquivos do sistema comprometido para o seu servidor de Comando e Controle (C&C), assim como um módulo de fingerprinting para encontrar sistemas no qual esteja instalado um determinado software de contabilidade. Em particular, os atacantes estão procurando rastros de um popular software chamado "1C: Enterprise 8", que é usado nas empresas para, entre outras coisas, realizar transferências em massa através de sistemas bancários remotos (em inglês, Remote Banking Systems - RBS).

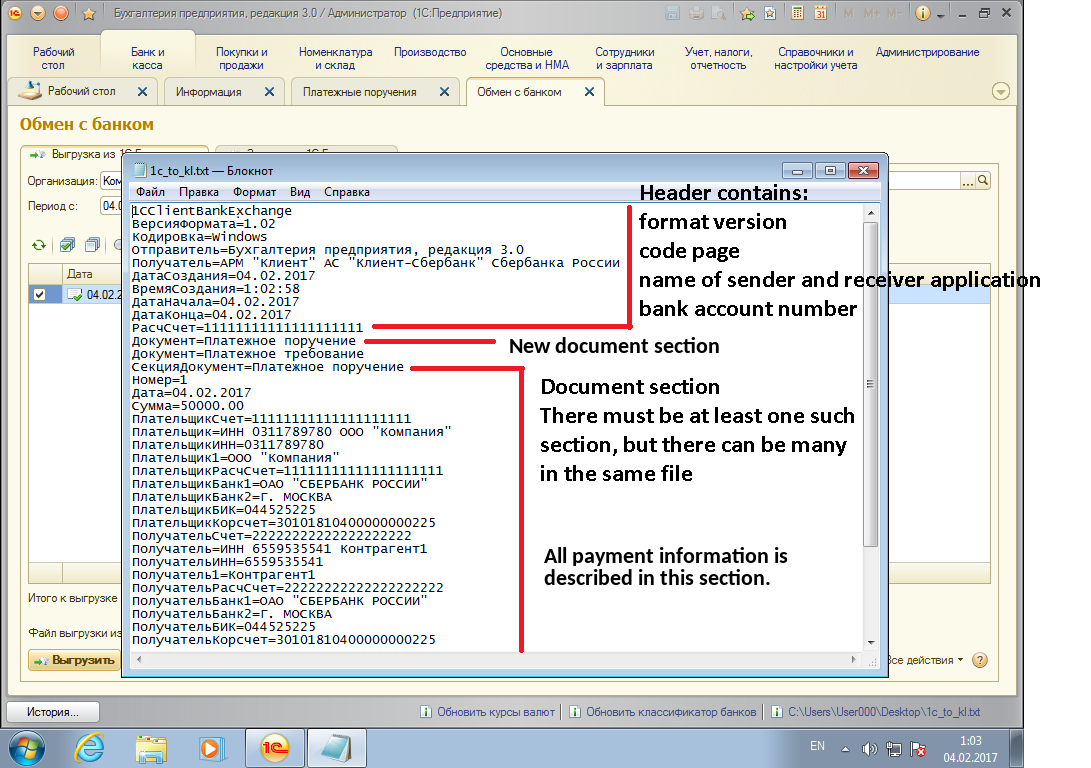

Ao inspecionar as comunicações de rede do bot do RTM, vimos que estavam solicitando um arquivo específico criado pelo "1C: Enterprise 8". Esse arquivo, chamado "1c_to_kl.txt", contêm detalhes de transferências em massa e é usado como uma etapa intermediária nos RBS para executar ordens de pagamento. Alterando esse arquivo de texto, os criminosos podem obter ganhos monetários, por exemplo, modificando os dados da conta do beneficiário.

Esse problema foi o suficientemente para que o FinCERT, o CERT da Rússia responsável pela luta contra o cibercrime que visa às instituições financeiras do país, emitisse uma alerta. No final de 2016, o documento comunicou às potenciais vítimas de que criminosos estavam em busca de arquivos "1c_to_kl.txt". Sabemos que esse vetor de ataque específico também foi usado por um outro grupo: Buhtrap.

Durante muito tempo, grupos como o Corkow e o Buhtrap têm direcionado especificamente para usuários de RBS em âmbitos corporativos, usando complexos backdoors e ferramentas personalizadas para roubar informações das vítimas. O RTM é uma nova manifestação dessa tendência, onde criminosos especializados estão montando ataques direcionados contra clientes de instituições financeiras para maximizar seus lucros.

Ultimamente, temos visto outros grupos usando táticas semelhantes contra empresas em outras partes do mundo. De fato, na metade do ano passado, o centro de registro e análise para segurança da informação (MELANI) da Suíça, publicou um boletim alertando as companhias sobre grupos que estavam usando o malware Dridex para atacar software de pagamento off-line. Embora não tenhamos visto as atividades do RTM fora da Rússia e dos seus vizinhos, não seria uma surpresa descobrir que o grupo está agindo em outros países no mundo.

Para saber mais sobre as atividades do RTM e as ferramentas que usam, leia o nosso white paper completo. Os indicadores de sistemas comprometidos dessa ameaça podem ser encontrados em nossa conta do GitHub.