O crypto-ransomware tem se tornado muito popular entre os cibercriminosos e, apesar de geralmente atacar sistemas Windows, também temos visto máquinas com Linux ou MacOS que foram comprometidas por essa ameaça em 2016. Por exemplo, o KillDisk afetando ao Linux e o KeRanger atacando ao OS X.

No início da semana passada, vimos uma nova campanha direcionada aos usuários da Apple. O novo ransomware, detectado pela ESET como OSX/Filecoder.E, está escrito em Swift. Além disso, se propaga através de sites de distribuição BitTorrent e chama-se “Patcher”, aparentemente um aplicativo usado para piratear softwares populares.

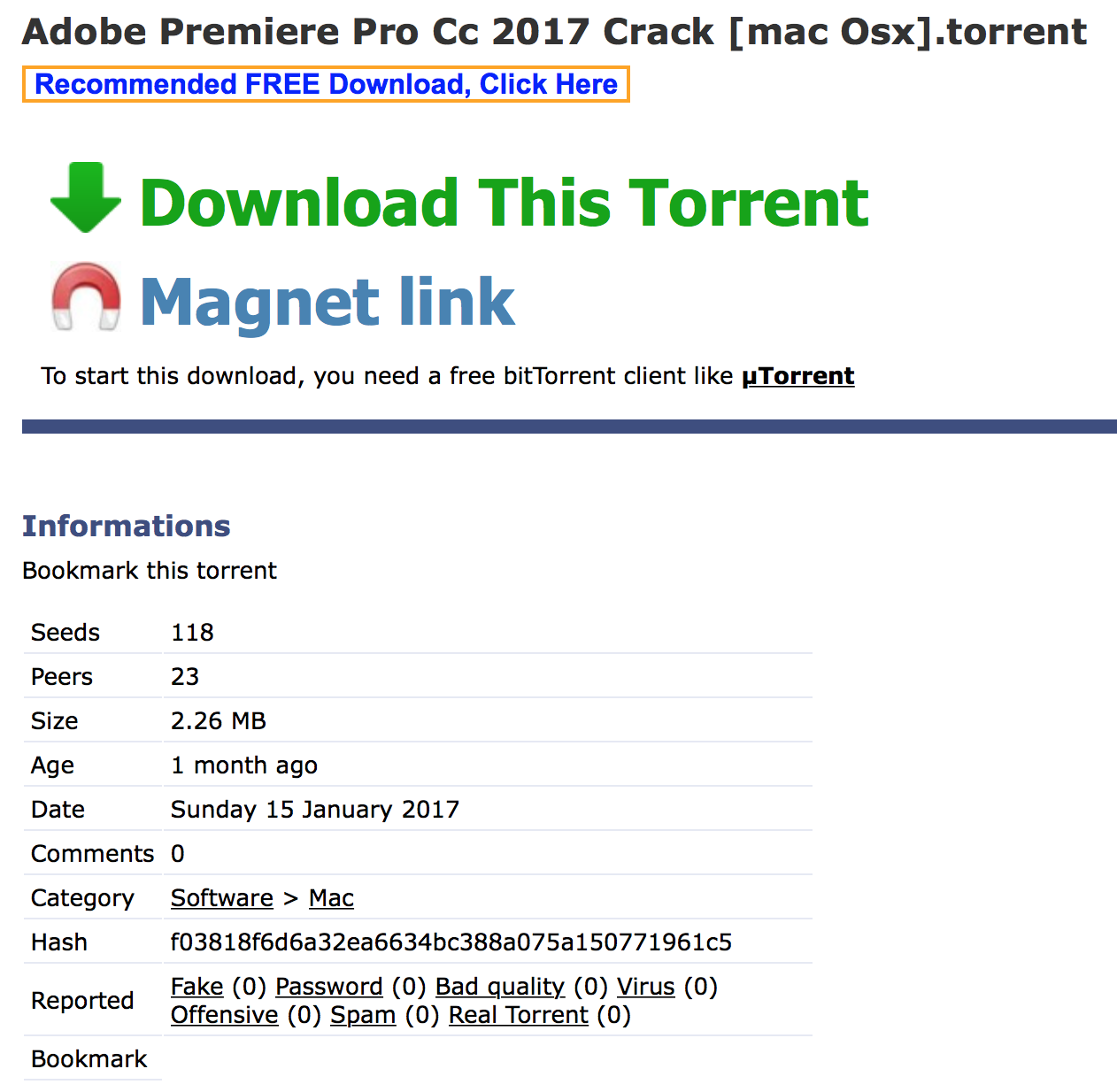

Distribuição

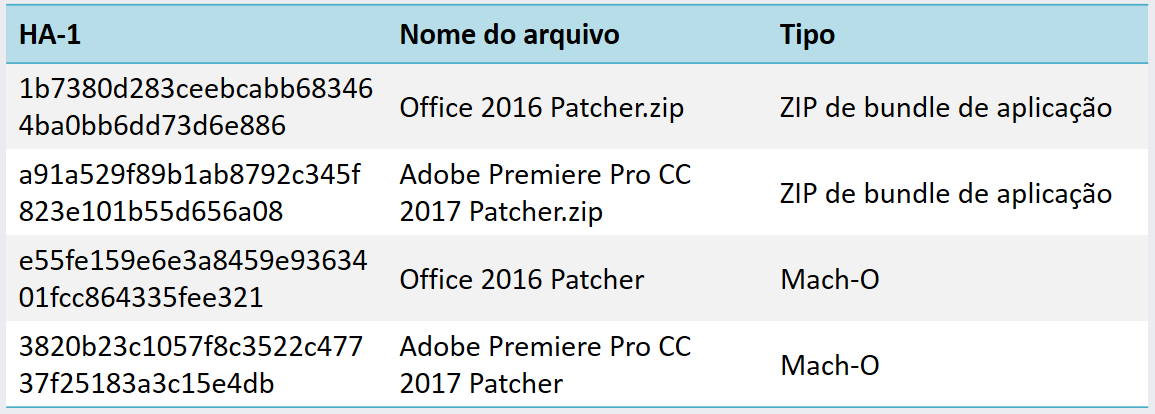

O Torrent contém um único arquivo ZIP, o bundle de um aplicativo. Nesse caso, vimos dois “patches” falsos: um para o Adobe Premiere Pro e outro para o Microsoft Office utilizado em MacOS. Tenha em conta que nossa busca não foi exaustiva, por isso, podem haver outros dando voltas por aí.

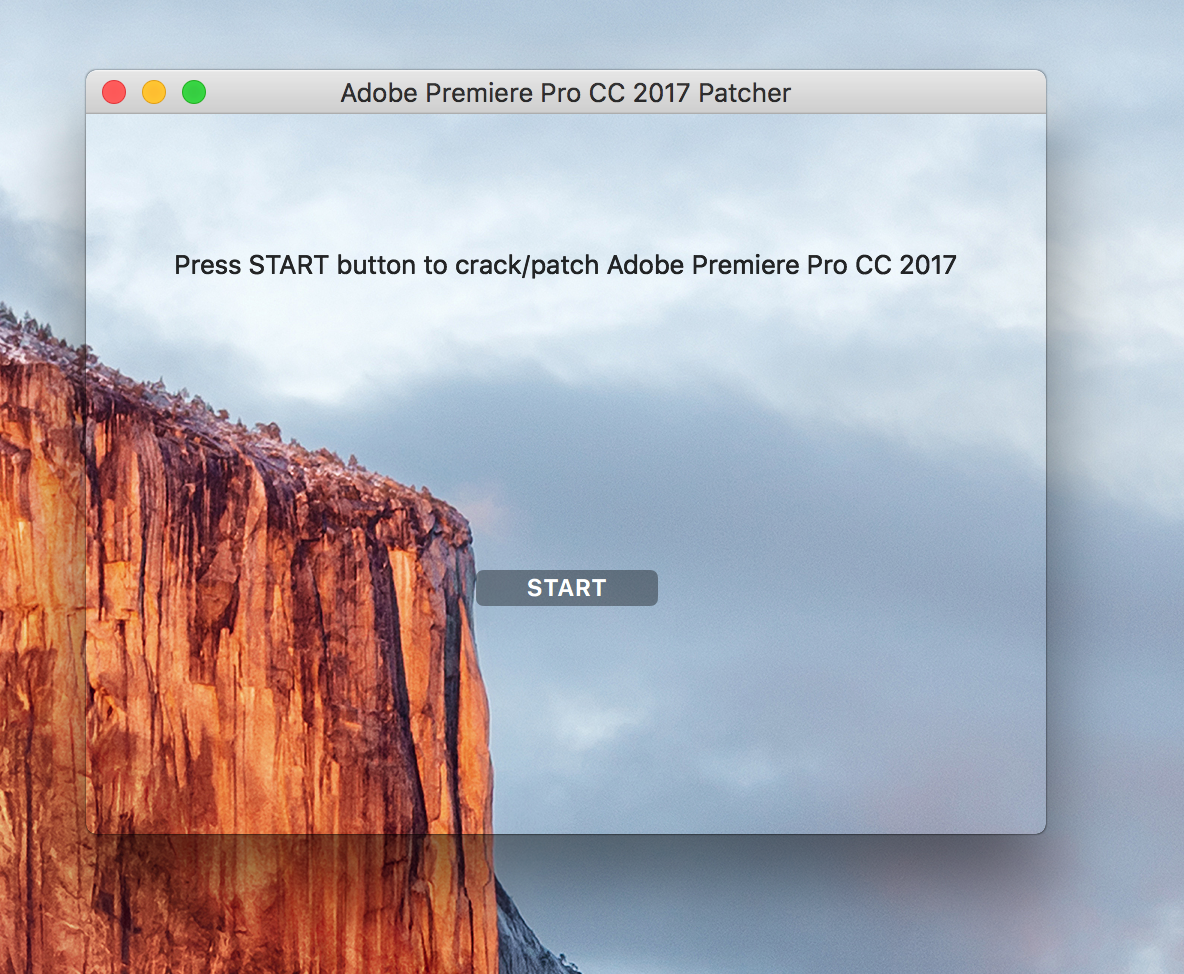

De forma geral, o aplicativo está mal codificado. A janela tem um fundo transparente, bastante perturbador e confuso, como pode ser visto na seguinte imagem. Além disso, é impossível reabrir a janela caso tenha sido fechada.

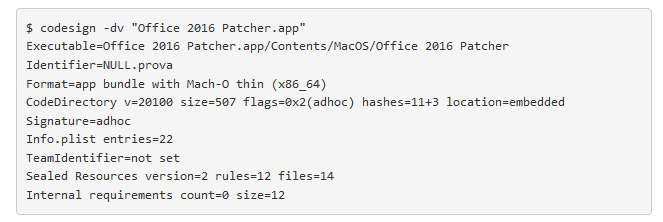

O bundle possui o identificador NULL.prova e está assinado com uma chave que não é da Apple.

Processo de criptografia de arquivos

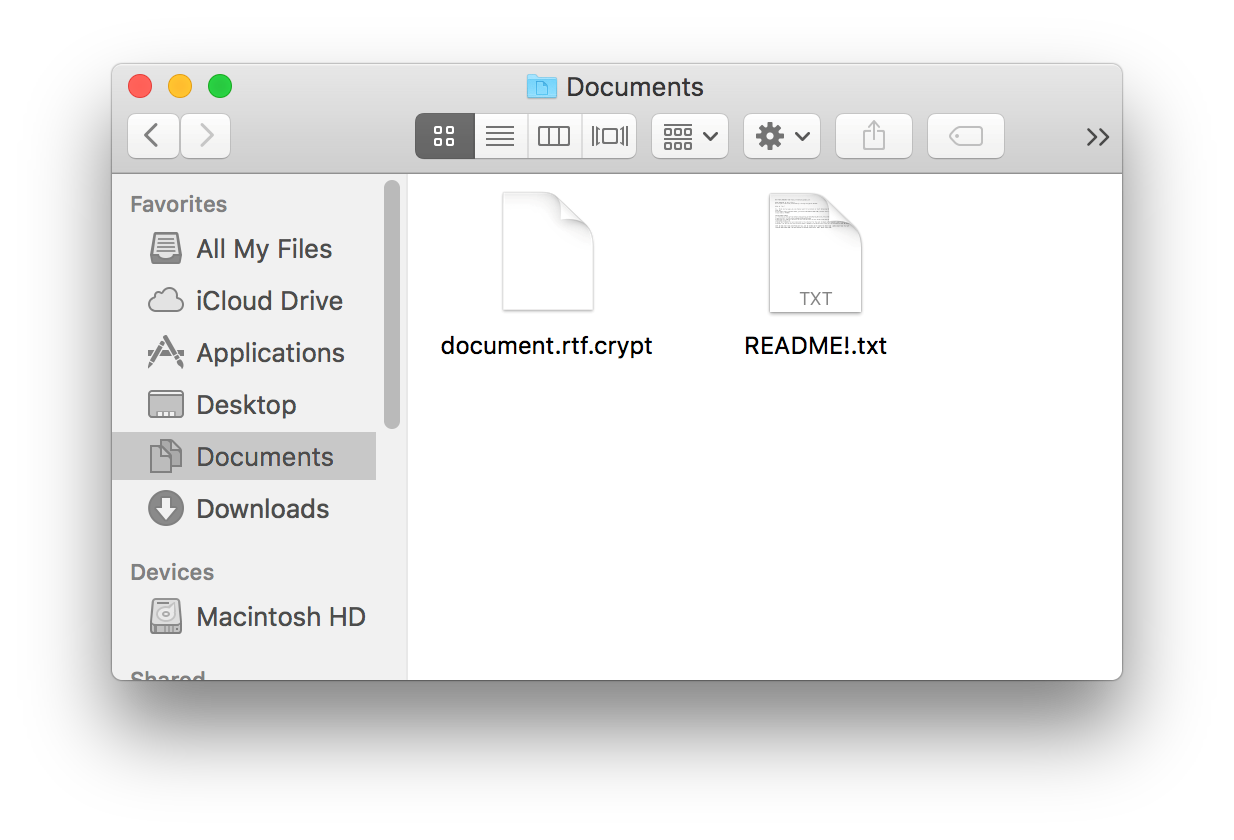

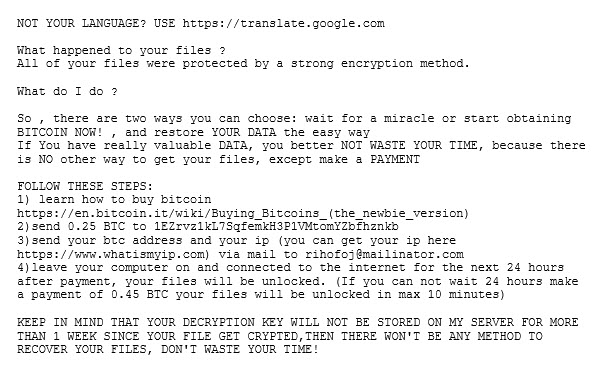

Ao dar clique no botão “Start”, apresentado na imagem do patche do Adode Premiere Pro que está um pouco acima, começa o processo de criptografia. Dessa forma, é gerada uma cópia de um arquivo chamado “README!.txt” em todas as unidades do usuário, como Documentos e Imagens; o conteúdo pode ser visto mais abaixo ainda neste post.

Em seguida, o ransomware gera uma string aleatória de 25 caracteres para usar como chave para criptografar. A mesma é usada para todos os arquivos, que estão enumerados com a ferramenta de linha de comandos find; a ferramenta zip é usada para armazenar o arquivo em um compartimento criptografado.

Finalmente, o arquivo original é excluído com rm, sendo alterado o horário da última modificação para a meia-noite do dia 13 de fevereiro de 2010, com o comando touch. O motivo dessa alteração não está claro. Depois que o processo ocorre no diretório/Users, a ameaça faz o mesmo com todo o armazenamento externo e de rede que está no /Volumes.

Uma vez que todos os arquivos são criptografados, há uma parte do código que tenta anular todo o espaço livre na partição root com diskutil, mas o caminho de acesso à ferramenta no malware é incorreto. Ele tenta executar /usr/bin/diskutil, embora o caminho para a diskutil no macOS seja /usr/sbin/diskutil.

As instruções deixadas para as vítimas nos arquivos README!. txt estão codificadas dentro do Filecoder, o que significa que o endereço Bitcoin e o email oferecidos sempre são os mesmos para todas as vítimas que executem a mesma amostra. A mensagem e os dados de contato eram os mesmos em ambas as amostras analisadas.

Até o momento, não há nenhuma transação relacionada à carteira Bitcoin dos cibercriminosos. O que significa que (ainda) não obtiveram nem um centavo por meio desse ransomware. Espero que este post mantenha os usuários alerta e essa carteira continue em zero.

Não é possível descriptografar

Há um grande problema com esse ransomware: ele não tem nenhum código para se comunicar com um servidor do C&C. Isso significa que não há nenhuma forma de que a chave que foi usada para criptografar os arquivos possa ser enviada para os operadores do malware.

Isso também significa que não há forma para que eles possam descriptografar os arquivos de uma vítima. Por isso, nesse caso, pagar o resgate não trará de volta seus arquivos. Essa é uma das razões pelas quais aconselhamos que as vítimas nunca paguem o resgate.

Dessa forma, a senha ZIP aleatória é gerada com arc4random_uniform, que é considerado um gerador de números aleatórios seguro. Além disso, a chave também é muito longa para aplicar força bruta em uma quantidade razoável de tempo.

Caixa de entrada pública

Curiosamente, o endereço de email é fornecido pelo Mailinator. Essa ferramenta oferece uma caixa de entrada gratuita para qualquer pessoa sem exigir um registro ou autenticação. Isso significa que é possível ver a conta usada para se comunicar com o criador do malware. Estivemos monitorando essa caixa de entrada na última semana e não vimos nenhuma mensagem. No entanto, é possível que as mensagens tenham sido excluídas muito rapidamente e, consequentemente, as perdemos.

Conclusão

Está claro que esse novo crypto-ransomware, projetado especificamente para macOS, não é uma obra-prima. No entanto, infelizmente, ainda é suficientemente eficaz para que suas eventuais vítimas perdam o acesso aos seus arquivos e possam causar sérios danos. Ao baixar o software pirateado, há um grande risco de que alguém esteja usando um canal duvidoso para a aquisição do software com a finalidade de fazer com que a vítima execute o malware. A ESET recomenda que você tenha uma solução de segurança instalada e atualizada em qualquer ocasião e, naturalmente, tenha um backup de suas informações mais importantes online e offline sempre atualizado.

Para mais informações sobre ransomware e como proteger-se dessa ameaça, confira o seguinte vídeo (em inglês):

[embed]https://www.youtube.com/watch?v=FV-HW3NYdF8[/embed]