Como vocês já viram no nosso Blog, no último sábado (08) foi realizada mais uma edição do Roadsec, desta vez em Fortaleza. E na verdade, o evento não deixou nada a desejar, pois nessa edição houve um grande recorde de inscritos, palestras, oficinas, Cryptorace, Hackaflag com novidades, flags locais valendo mais pontos e muita gente aficionada por Segurança da Informação.

Um dos momentos mais importantes do encontro foi a palestra de encerramento com o doutorando em Informática Aplicada pela Universidade de Fortaleza (Unifor), Victor Pasknel, que destacou “sempre tentar apresentar um tema especial para a sua cidade” – o que seguramente conseguiu. Sob o título de “Hacking the IoT: MQTT Protocol”, Pasknel apresentou resultados de sua pesquisa sobre segurança em Internet das Coisas (IoT, do inglês “Internet of Things”).

A pesquisa foca no contexto da IoT e como o tema de segurança vem sendo observado no desenvolvimento dessa tendência. No encontro, também foi apresentada uma citação que dá ideia da relevância que a IoT alcançará em breve no mundo:

“Espera-se que os objetos inteligentes da IoT atinjam 212 bilhões de entidades implantadas globalmente até o final de 2020. Até 2022, os fluxos de tráfego M2M (machine-to-machine) deverão construir até 45% do tráfego total da Internet.”

O grande número de objetos inteligentes que estarão conectados à Internet já traz à tona um dos motivos pelos quais segurança é um assunto de extrema importância nesse contexto. Além disso, há outras motivações pelas quais um atacante pode procurar montar ataques contra objetos da IoT:

- Problemas de atualização em massa: é grande a complexidade para responder de maneira eficiente as vulnerabilidades que vão sendo descobertas, sobretudo quando já há uma grande base instalada.

- “Weaponizing”: dispositivos da IoT podem ser utilizados para realizar grandes ataques. O exemplo citado foi a botnet Mirai, que foi capaz de deixar sites como Amazon, Twitter, Netflix e Spotify indisponíveis.

MQTT – Protocolo para a IoT

MQTT é a sigla para Fila de Mensageria de Transporte de Telemetria (do inglês, “MQ Telemetry Transport”) e foi elaborado em 1999 pelo Dr. Andy Stanford–Clark (IBM) e Arlen Nipper (à época, Arcom).

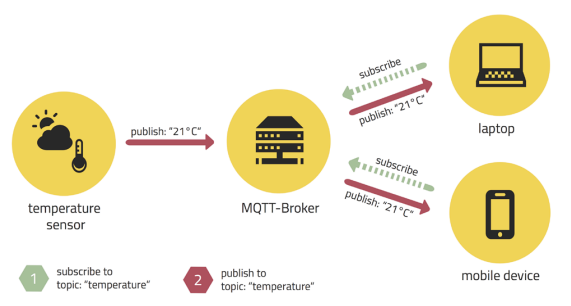

O protocolo baseia-se no paradigma publish/subscribe, que consiste em participantes que podem se inscrever em tópicos para publicar ou receber mensagens.

Dessa forma, a complexidade de gerenciamento das comunicações fica concentrada no broker, que o elemento central da comunicação responsável por receber as subscrições dos demais dispositivos nos tópicos e por rotear adequadamente as mensagens dos tópicos enviadas.

Com isso, os dispositivos que estão publicando mensagens de um determinado tópico simplesmente enviam as mensagens aos broker, e o mesmo se encarrega de fazer o envio aos dispositivos subscritos a esse tópico. Da mesma forma, para receber mensagens de um determinado tópico, basta se subscrever a esse tópico.

As mensagens de um tópico seguem um padrão bastante simples. Supondo que um indivíduo que possui sensores inteligentes em sua casa queira receber informações em seu smartphone a respeito da temperatura que está sendo medida em sua sala de estar, seu app irá se subscrever no tópico enviando uma mensagem no seguinte formato ao broker:

O grande problema é que segurança em MQTT é opcional, portanto, se não for bem configurado, dispositivos “inteligentes” podem permitir que terceiros se subscrevam nos tópicos e passem a receber (ou mesmo enviar) mensagens.

Por que se preocupar com a segurança em MQTT?

Para verificar na prática o que pode ser obtido explorando a falta de segurança (opcional) do MQTT, Pasknel fez um exercício prático por meio da subscrição em tópicos que estavam abertos e disponível na Internet sem qualquer tipo de autenticação.

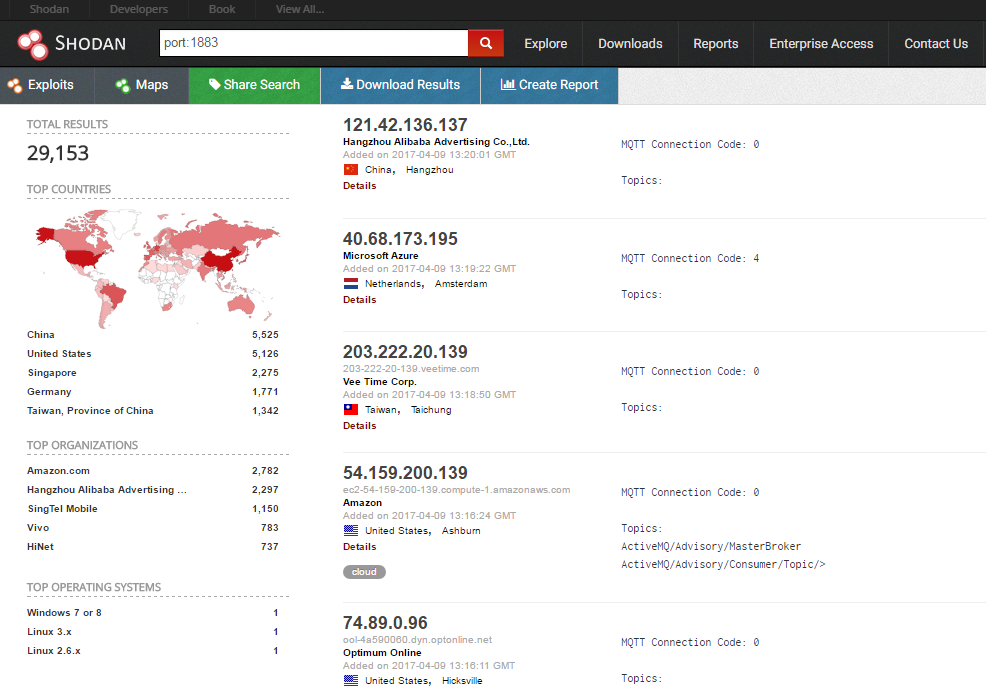

Para obter uma lista de possíveis tópicos a se subscrever, foi utilizado o Shodan. Dessa forma, sem ter que realizar qualquer tipo de scan e de maneira muito simples e eficiente, foi possível promover o aparecimento de mais de 31 mil portas 1883 – porta padrão do MQTT – abertas ao redor do mundo.

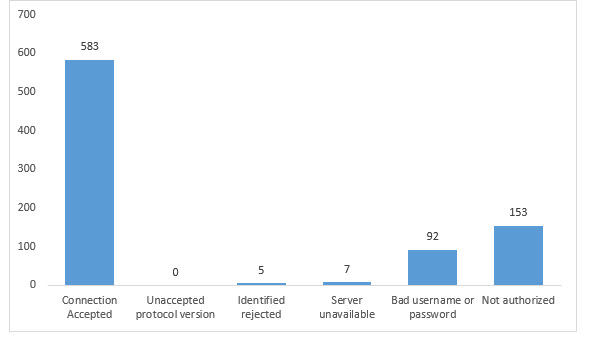

A partir desses dados, foram selecionados aleatoriamente 800 resultados a fim de verificar se os mecanismos de segurança haviam sido implementados ou se estavam simplesmente disponíveis abertamente na Internet para a subscrição.

O resultado foi bastante preocupante: dos 800 resultados selecionados aleatoriamente, 583 (ou seja, 72,9%) não implementavam nenhum tipo de controle de segurança.

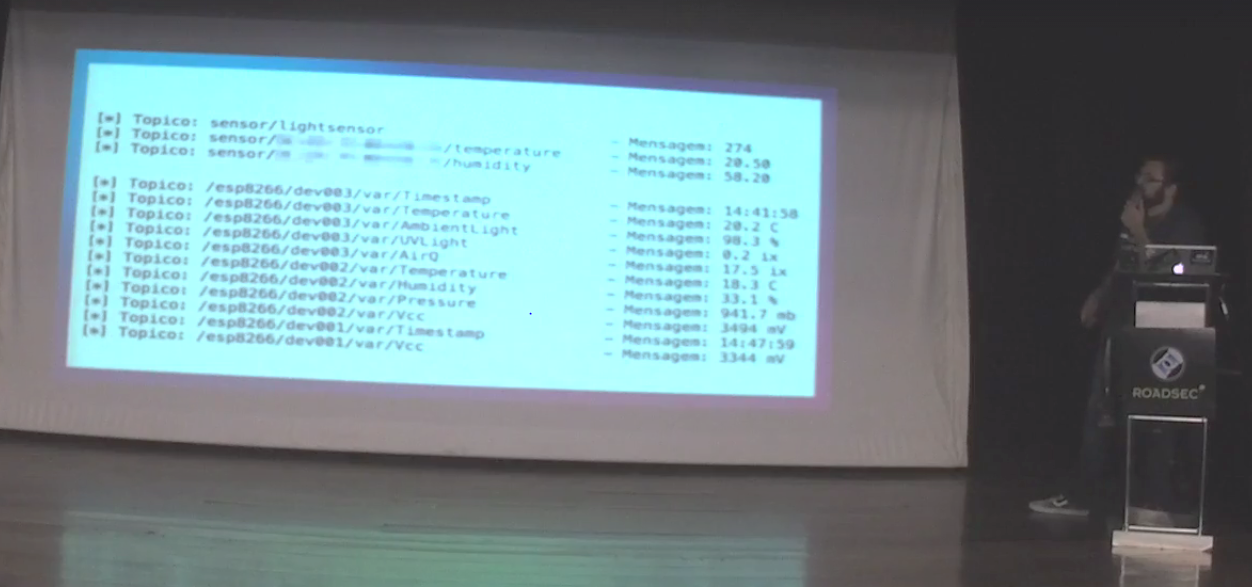

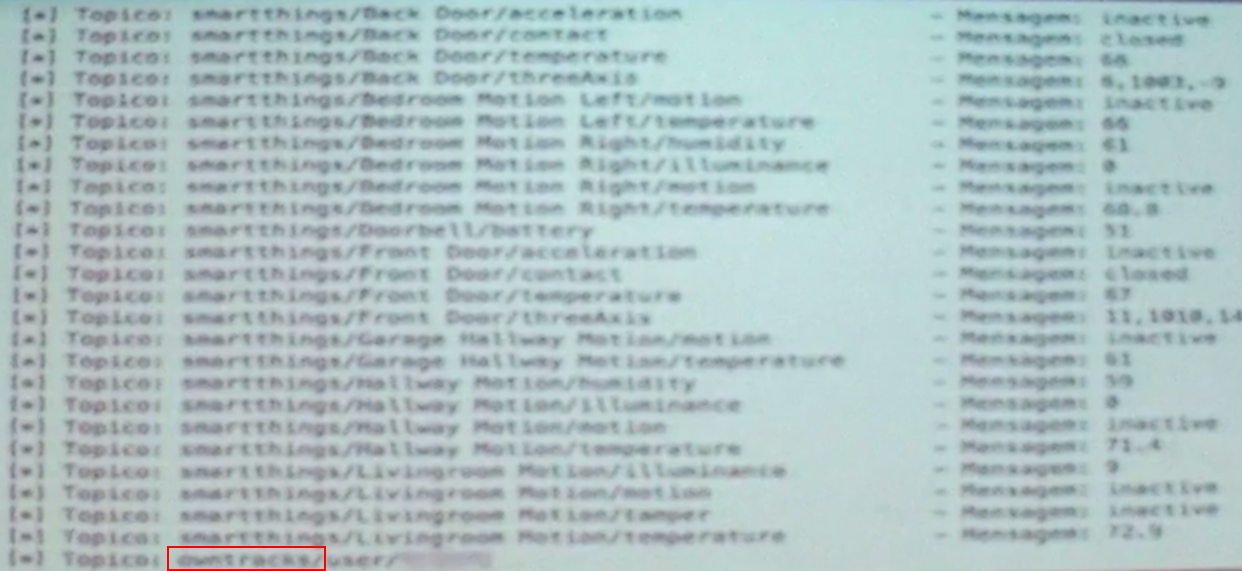

A fim de entender quais as implicações práticas que o uso inseguro do MQTT poderia ter na vida dos usuários, a pesquisa prosseguiu se subscrevendo nos tópicos abertos para entender os tipos de informações que poderiam ser recebidas.

Os resultados incluíam diversas mensagens de sensores com dados de:

- Smart house: como luz do ambiente, temperatura, umidade, pressão, etc.

- IoT Fitness: pulsação arterial, contagem de passos.

- Owntracks: geolocalização.

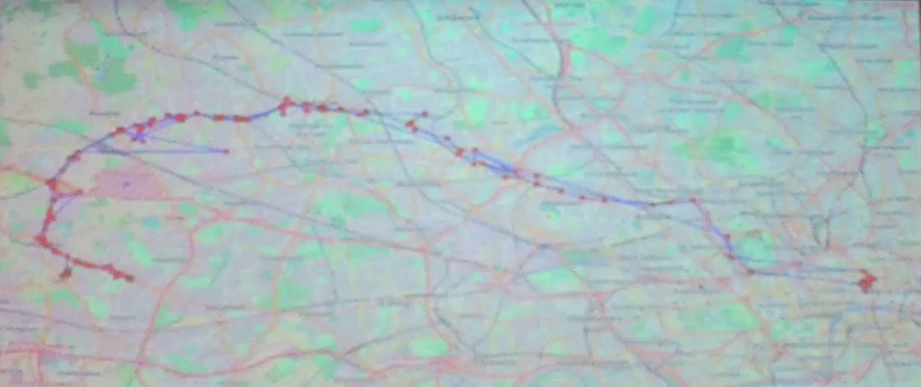

A partir dessas mensagens de owntracks enviadas em tópicos abertos pela Internet, é possível traçar um diário de geolocalização dos usuários. Pasknel desenvolveu uma ferramenta, a qual chamou de “Little Brother” para se subscrever em tópicos de owntracks, coletar e armazenar dados de geolocalização.

Com o Little Brother é possível começar a ter uma ideia básica de onde indivíduos moram, trabalham, hábitos que possuem no dia a dia, e muitas outras noções que podem ser depreendidas de diários de dados de geolocalização no tempo.

O problema pode ser ainda mais grave quando dados de owntracks podem ser combinados a dados de Smart House. Nesse caso, é possível cruzar informações para verificar se, por exemplo, uma casa está vazia, onde estão seus moradores, se estão próximos, se estão voltando, ou seja, utilizar dados do mundo cibernético para crimes no mundo “real”.

Para concluir o entendimento das capacidades que um ataque remoto poderia exercer sobre objetos inteligentes, foi realizado um teste de envio de comando para alteração de estado do objeto.

Um comando para apagar uma luz foi enviado, e o fato estarrecedor é que foi possível verificar que o estado da lâmpada de fato mudou. O teste foi inofensivo, porém abre um precedente preocupante do encontro do mundo cibernético com o mundo físico.

O futuro da segurança para a IoT

A IoT é uma realidade hoje em dia e já vimos, com a botnet Mirai, o potencial das implicações que sua insegurança pode ter. Além disso, a tendência é que a IoT tenha uma relevância ainda maior em um futuro próximo, chegando a 45% de todo o tráfego na Internet em 2022.

A pesquisa mostra de maneira bastante interessante a importância que a segurança da informação deve ter nesse contexto, principalmente no que se refere a privacidade. O mundo físico está cada vez mais próximo do mundo cibernético e isso traz implicações que ainda não estamos habituados a verificar.

Em relação à edição do Roadsec (Fortaleza), foi uma excelente oportunidade de aprender mais com conteúdos interessantes, como a pesquisa do Pasknel, e também ver que o tema de segurança da informação interessa a muita gente que foi participar de um dia intenso de palestras e atividades – o que a julgar pelo que vimos, será de extrema importância.